Basiswissen

Aus- und Weiterbildung zum ISTQB® Advanced Level Specialist – Certified Security Tester

- 414 Seiten

- German

- ePUB (handyfreundlich)

- Über iOS und Android verfügbar

Basiswissen

Aus- und Weiterbildung zum ISTQB® Advanced Level Specialist – Certified Security Tester

Über dieses Buch

Die Sicherheit von IT-Systemen ist heute eine der wichtigsten Qualitätseigenschaften. Wie für andere Eigenschaften gilt auch hier das Ziel, fortwährend sicherzustellen, dass ein IT-System den nötigen Sicherheitsanforderungen genügt, dass diese in einem Kontext effektiv sind und etwaige Fehlerzustände in Form von Sicherheitsproblemen bekannt sind.Die Autoren geben einen fundierten, praxisorientierten Überblick über die technischen, organisatorischen, prozessoralen, aber auch menschlichen Aspekte des Sicherheitstestens und vermitteln das notwendige Praxiswissen, um für IT-Anwendungen die Sicherheit zu erreichen, die für eine wirtschaftlich sinnvolle und regulationskonforme Inbetriebnahme von Softwaresystemen notwendig ist.Aus dem Inhalt: - Grundlagen des Testens der Sicherheit- Sicherheitsanforderungen und -risiken- Ziele und Strategien von Sicherheitstests- Sicherheitstestprozesse im Softwarelebenszyklus- Testen von Sicherheitsmechanismen- Auswertung von Sicherheitstests- Auswahl von Werkzeugen und Standards- Menschliche Faktoren, SicherheitstrendsDabei orientiert sich das Buch am Lehrplan "ISTQB® Advanced Level Specialist – Certified Security Tester" und eignet sich mit vielen erläuternden Beispielen und weiterführenden Literaturverweisen und Exkursen gleichermaßen für das Selbststudium wie als Begleitliteratur zur entsprechenden Schulung und folgender Prüfung zum ISTQB® Certified Tester – Sicherheitstester.

Häufig gestellte Fragen

Information

1Grundlagen des Testens der Sicherheit

1.1Sicherheitsrisiken

1.1.1Die Rolle der Risikobewertung beim Testen der Sicherheit

- Verhaltensmuster von Angreifern, wenn sich etwa Angriffshäufungen für bestimmte Industrien, Regionen oder Techniken abzeichnen,

- prozessorale Lücken, wenn etwa eingerichtete Zutrittskontrollen aus Bequemlichkeit umgangen werden, und

- organisatorische Unstimmigkeiten, wenn Anweisungen für z.B. Passwortrücksetzungen nicht zentral verantwortet werden.

1.1.1.1ISO 31000

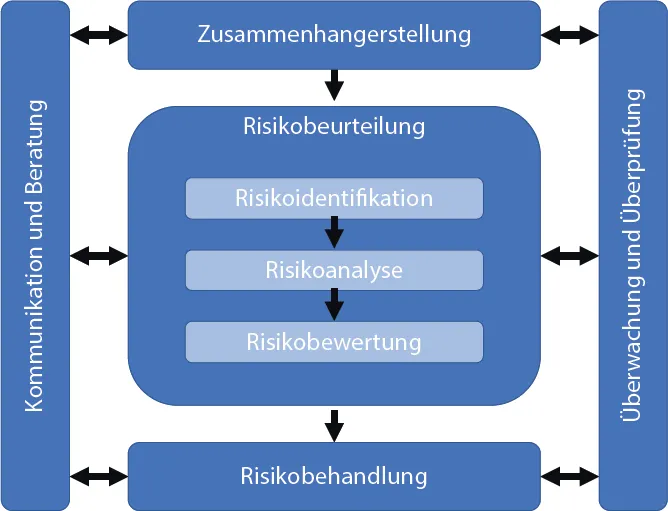

- Zusammenhangerstellung Auch wenn die schädliche Wirkung der Zutat Bier außer Frage steht, gibt es weitere Parameter aus einem konkreten Kontext, die für die Folgeabschätzung relevant sind: Handelt es sich beim potenziellen Trinker um eine Schwangere, muss anschließend noch Auto gefahren werden, gibt es gruppendynamische Effekte und Einflüsse usw.

- Risikoidentifikation In diesem Abschnitt werden für den konkreten Kontext (vgl. vorheriger Schritt) die einzelnen Risiken identifiziert. Die Abhängigkeit zum Kontext ist hier wichtig: Erzeugt eine Schwangere z.B. Risiken für sich und das ungeborene Kind, so gefährdet ein Mann ggf. nur sich (aber Achtung: Straßenverkehr).

- Risikoanalyse In diesem Schritt werden die einzelnen Risiken detailliert analysiert: Wie groß ist der mögliche Schaden, welche Art ist der Schaden (monetär, gesundheitlich, reputationsbezogen usw.), wie wahrscheinlich ist er usw. Im konkreten Fall könnten medizinische Studien herangezogen werden, Verkehrsstatistiken oder auch soziologische Studien für den Fall, dass ein Nicht-Trinken zur Gruppenisolation führt.

- Risikobewertung In diesem Schritt findet ein Abgleich der Ergebnisse der Risikoanalyse mit dem eigenen Risikoappetit statt: So können zwei Menschen in einem sehr ähnlichen Kontext trotz sehr ähnlicher Risikoanalysen immer noch völlig unterschiedliche Bewertungen erzeugen; äußern kann sich das im nächsten Schritt der Risikobehandlung als ein unbekümmertes Trinken oder ein entsetztes Ablehnen des Getränkeangebotes.

- Risikobehandlung Dieser Schritt bedeutet die eingeleitete Aktivität auf Basis der Bewertung. Die ISO sieht hier vier verschiedene Arten vor:

- Das Risiko akzeptieren, was in dem konkreten Beispiel zum Trinken des Bieres führen würde.

- Das Risiko vermeiden, was zum Ablehnen des Getränkes führen würde.

- Das Risiko vermindern, was durch eine Reduktion der Trinkmenge oder des Alkoholgehaltes (Radler) erreicht werden kann.

- Das Risiko delegieren, was im Falle des Autofahrers bedeuten könnte, den Autoschlüssel seinem ebenfalls mittrinkenden Kollegen zu geben.

1.1.1.2Das Risiko im Detail

Inhaltsverzeichnis

- Cover

- Über den Autor

- Titel

- Impressum

- Vorwort

- Danksagung

- Inhaltsübersicht

- Inhaltsverzeichnis

- Einleitung

- 1 Grundlagen des Testens der Sicherheit

- 2 Zweck, Ziele und Strategien von Sicherheitstests

- 3 Sicherheitstestprozesse

- 4 Sicherheitstesten im Softwarelebenszyklus

- 5 Testen von Sicherheitsmechanismen

- 6 Menschliche Faktoren beim Test der IT-Sicherheit

- 7 Auswertung von Sicherheitstests und Abschlussberichte

- 8 Sicherheitstestwerkzeuge

- 9 Standards und Branchentrends

- Anhang

- Fußnoten

- Index